Системы контроля и управления доступом (скуд)

Содержание:

- Введение

- Ловушки (имитация системы)

- Симбиоз СКУД с иными системами обеспечения безопасности

- Карты доступа

- Как расшифровать классификацию систем СКУД

- Принцип работы

- Охранно пожарная сигнализация

- Защита данных

- Какие виды СКУД бывают

- Производители СКУД

- Технические средства для управления движением персонала и посетителей

Введение

Примерно год назад я начал готовиться к переезду и собирать прототип умного дома. В качестве системы управления я выбрал наиболее популярное на текущий момент и активно развивающееся решение — Home Assistant. По мере обрастания умного дома датчиками встал вопрос об охранной системе, которая в случае чего поднимет тревогу и сообщит мне (соседям) о незваных гостях. В системе от частных охранных предприятий пока не вижу необходимости, поэтому решил сделать всё сам.

Как это работает: на входной двери размещён датчик открытия, который по протоколу Zigbee сообщает серверу умного дома, что кто-то зашёл в квартиру. Срабатывает сигнализация в «тихом режиме» (событие «triggered» во встроенной интеграции; это никак не проявляется, но идёт обратный отсчёт до запуска сирены). Если за указанное в настройках время не снять блокировку (через ввод кода или NFC-меткой), запустится сирена и световая индикация.

Из чего собрано:

-

ESP32 WROOM DevKit v1 (в теории можно заменить любой ESP, изменив конфиг под неё)

-

RFID/NFC модуль PN532

-

Соединительные провода (6 штук)

-

Напечатанный на 3D-принтере корпус

-

Xiaomi Gateway 2 (который с локальным управлением) я планирую использовать как динамик и световую индикацию

-

Датчик открытия двери от Aqara

-

Опционально можно добавить люстру, LED-ленты, умные колонки и любые другие устройства на ваш вкус, цвет и возможности автоматизаций Home Assistant.

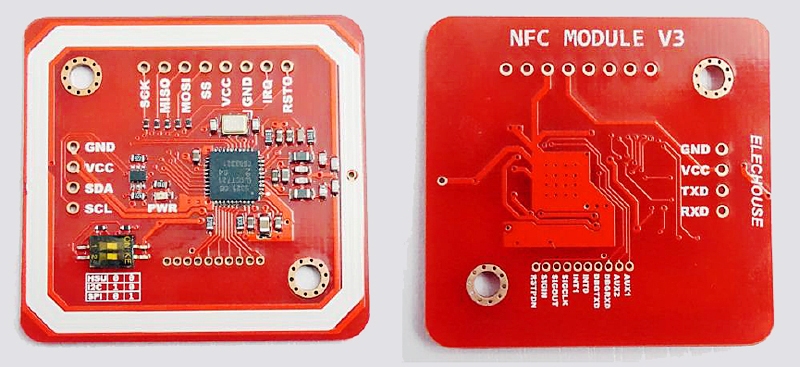

ESP32 WROOM DevKit v1 (30 контактов) RFID/NFC модуль PN532. Китайцы скопировали версию от Elechouse.

RFID/NFC модуль PN532. Китайцы скопировали версию от Elechouse.

Корпус мне напечатал друг, у которого есть 3D-принтер. Хаб и датчики от Xiaomi вынесем за скобки. Остальные элементы покупались на Aliexpress и суммарно обошлись мне в 600 рублей.

Ловушки (имитация системы)

DDP – Distributed Deception Platforms

Развитие концепции Honeypot привело к появлению современных DDP, отличительной чертой которых стала имитация максимального числа ИТ-систем, включая не только серверы и конечные станции, но и сетевую инфраструктуру, приложения и данные. Распределенные платформы для имитации инфраструктуры встраиваются между целевой системой и потенциальным атакующим. Идея проста: злоумышленник должен думать, что это реальная система. При этом сама система одновременно будет способствовать проактивному блокированию атак путем вычисления вектора атаки на тестовую инфраструктуру еще до того, как атакующий получит доступ к реальной системе, и помогать в реагировании на уже свершившийся инцидент ИБ, благодаря развернутой аналитике прохождения атаки по тестовой инфраструктуре.

Симбиоз СКУД с иными системами обеспечения безопасности

Большинство компаний используют несколько программ одновременно для организации нормальной работы бизнеса. Например, пожарные и службы жизнеобеспечения контролируют количество алкоголя в крови сотрудников и через камеры наблюдают за происходящим на земле

Поэтому важно, чтобы новое программное обеспечение для контроля доступа было хорошо интегрировано в них и синхронизировано для отслеживания времени

Взаимодействие с видеонаблюдением

Обычно это делается так:

- камеры и СКУД на общем ПО;

- все движения контролируются камерами, выявляются посторонние, повышается работоспособность;

- если оборудование вращается, оно может посылать сигналы, чтобы повернуть его на нужный угол;

- при их одновременном использовании, помимо анализа полученной информации, упрощается процесс отслеживания работы персонала.

Система контроля доступа (СКУД) даже по фото точно определяет, кто проходит с ключом. Это исключает регистрацию идентификаторов другими людьми, каждому придется применять карты самостоятельно.

Взаимодействие с противопожарным и охранным ПО

В этом также есть свои преимущества:

можно разделить зоны пропуска людей и уменьшить охраняемую территорию;

фиксируются события, в которых осуществляется проход и выход, есть возможность узнать, кто вошел в офис / комнату;

в случае пожара легко определить, сколько людей внутри, это важно для организации спасательной операции;

в случае ложных срабатываний легче выяснить причины;

в случае пожара все выходы откроются автоматически.

Интеграция с лифтами

Если в здании много офисов, можно организовать контроль над потоком людей на определенных этажах. Вызовы лифтов из определенных зон фиксируются, выход разрешен только по идентификатору.

Взаимодействие с алкотестерами

На некоторых промышленных предприятиях за людьми, у которых есть алкоголь в крови, строго следят за их безопасностью. Использование ACS исключает человеческий фактор и субъективацию, автоматически фиксирует все данные и результаты. В базе есть все, проверить можно в любой момент.

Интеграция с «умными» системами

Вариантов такой схемы очень много. Например, вы можете настроить маршруты сотрудников в зависимости от их местоположения. А при использовании идентификатора информация обрабатывается, а затем включаются только необходимые элементы: свет в отдельных зонах, назначенное для него оборудование, разрешенные двери открываются.

Взаимодействие с управлением производством

Если программы интегрированы друг с другом, в программах управления персоналом вы увидите, сколько часов человек фактически отработал в компании, сколько раз он выходил из комнаты в течение дня и когда возвращался домой

Это важно для большинства решений. Есть продукты, готовые к использованию, и можно разрабатывать новые

Карты доступа

В карты с магнитной полосой встроен цифровой код. При контакте с картой свайп-ридером расшифровывается личность, а также действия когда-либо совершенные владельцем этого закодированного номера.

Смарт-карты содержат компьютерный чип. Изготавливаются они из плотного пластика. Устройство чтения воспринимает сигнал удаленно по беспроводной сети на расстоянии от нескольких миллиметров вплоть до десятка сантиметров, в том числе, через одежду или портмоне.

Незначительно поврежденная карта с магнитной полосой может какое-то время функционировать. Дефект микрочипа внутри смарт-карты однозначно выводит ее из строя.

Еще одна разновидность — пластиковая карта с нанесенным штрих-кодом. Для обеспечения сохранности данных место расположения штрих-кода покрывается специальным составом. Такая конструкция обеспечивает доступ к зашифрованной информации только инфракрасным лучам.

Также может использоваться брелок в виде железной таблетки. Прибор оснащен чипом, при контакте которого со считывателями СКУД на контроллер отправляется идентификационный код.

Потеря идентификационной карты не представляет опасности, если в СКУД внесены биометрические данные сотрудников. К таким настройкам прибегают в большинстве правительственных и крупных корпоративных учреждений, для допуска к которым требуется самый высокий уровень идентификации личности.

В базе данных автоматизированной системы зафиксирован срок действия всех карт. Если пользователь теряет свою карту или она становится неактивной в связи с окончанием времени ее функционирования, карта аннулируется и выдается новая.

Как расшифровать классификацию систем СКУД

По техническим параметрам и потенциалу все можно разделить на две группы. Давайте рассмотрим подробнее.

Если классифицировать по техническим компонентам, то категории будут следующими:

- степень идентификации;

- количество регулируемых мест;

- объемы передвижения людей по почте;

- сколько людей может обработать память;

- как окружающая среда влияет на это.

Функциональные критерии:

- насколько эффективна защита от разрушения;

- уровень секретности;

- вы можете своевременно вносить изменения в программное обеспечение;

- автоматическая идентификационная работа;

- определение карточек разного уровня для сотрудников в зависимости от инстанции;

- бухгалтерский учет и анализ данных;

- надежность срабатывания замков на местах;

- печать любой информации, запрошенной пользователем.

Принцип работы

На основе сравнения различных идентификационных признаков человека или транспортного средства с параметрами в памяти СКУД. У каждого имеется персональный идентификатор – код или пароль. Также может использоваться биометрия – изображение лица, отпечатки пальцев, геометрия кисти, динамика подписи.

Рядом со входом в закрытую зону устанавливаются устройства для ввода данных или считывания информации. Затем материал передаётся в контроллеры доступа для анализа и соответствующей реакции – открыть или заблокировать дверь, включить сигнализацию тревоги или зарегистрировать там нахождение сотрудника.

Охранно пожарная сигнализация

Установка и обслуживание ОПС

К сожалению, пожары являются довольно частым явлением в нашей жизни. Так, ежегодно по стране возникает более 200000 пожаров разной степени сложности. При этом пожар страшен тем, что он наносит не только материальный ущерб, но также вредит здоровью людей, подвергает жизнь опасности.

Разумеется, чтобы свести к минимуму опасность возникновения пожара, нужно строго соблюдать правила пожарной безопасности. Но это не всегда является единственным эффективным средством. Есть еще один довольно действенный метод защиты – установка специальных охранно-пожарных сигнализаций (далее ОПС).

Зачем нужна ОПС

Главное ее назначение – получение, обработка и предоставление потребителю данных о каком-либо проникновении на объект и возникновении на нем пожара. Данная установка представляет собой целый комплекс специальных технических средств. Она интегрируется в единый комплекс, который объединяет в себе коммуникационные, инженерные системы, а также системы безопасности объекта. Благодаря этому системы пожаротушения, контроля за доступом и оповещения обеспечиваются исключительно достоверной информацией.

Проектирование

Здесь основное значение играет тип объекта, его эксплуатационные характеристики и функции. Сотрудники компании «Монтажспецстрой» обладают необходимой квалификацией, позволяющей точно определить все параметры, чтобы впоследствии установить такую систему ОПС, которая будет работать максимально эффективно при заданных условиях. На этапе проектирования сотрудники фирмы выедут на объект и произведут расчет необходимого оборудования.

Монтаж и обслуживание

Монтаж ОПС включает в себя несколько этапов:

проектирование;

составление плана эвакуации в соответствии с планировкой объекта;

монтаж табло выхода и ручных извещателей;

установка датчиков в том количестве, которое необходимо для конкретного типа ОПС;

установка огнетушителей (при этом очень важно, чтобы на каждом из них были отмечены дата заправки и последней проверки);

составление договора на последующее обслуживание.

Совершив необходимые действия по проектированию и монтажу ОПС, наша компания возьмет на себя все обязательства по дальнейшему обслуживанию. Наши специалисты будут регулярно проводить осмотр, чтобы вы могли быть уверены в своей безопасности.

Помимо информирования о пожаре, к функциям системы относится также наблюдение и передача информации о протечке отопления и водоснабжения.

Основные требования к ОПС

- обнаружение возгорания на ранней стадии;

- круглосуточное наблюдение за объектом;

- максимально точное определение места возгорания;

- предоставление в простом виде информации о месте и факте возгорания;

- контроль за исправностью датчиков.

Зачастую руководители предприятий не особо выбирают, к услугам какой фирмы обратиться. И напрасно. Ведь нередки случаи, когда впоследствии пожарные инспекции обнаруживают недостатки систем. И чаще всего эти недостатки касаются этапа монтажа и последующего обслуживая системы. Поэтому не следует доверять столь важную задачу фирмам-любителям, которые готовы предложить минимальную цену за свои некачественные услуги. Ведь может случиться такое, что за их безответственность вам потом придется заплатить гораздо больше.

ОПС установленная компанией «Монтажспецстрой» будет качественно выполнять все возложенные на нее функции, обеспечивая вашу безопасность.

Защита данных

DAP – Database audit and protection

Системы данного класса обеспечивают безопасность систем управления реляционными базами данных (СУБД). DAP – это развитие базовых возможностей мониторинга инструментов database activity monitoring (DAM), но при этом они имеют такие дополнительные функции, как:

- обнаружение и классификация данных;

- управление угрозами и уязвимостями;

- анализ на уровне приложений;

- предотвращение вторжений;

- блокировка активности;

- анализ управления идентификацией и доступом.

DLP – Data Leak Prevention или Data Loss Prevention

Системы предотвращения утечки данных строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы. При обнаружении конфиденциальной информации срабатывает активный компонент системы, и передача сообщения (пакета, потока, сессии) блокируется или сохраняется копия трафика для постанализа на случай проведения расследования возможной утечки.

DCAP – Data-Centric Audit and Protection

Эти средства защиты конфиденциальности данных знают, где хранятся конфиденциальные данные, определяют политики управления данными в бизнес-контексте, защищают данные от несанкционированного доступа или использования, а также производят мониторинг и аудит данных, чтобы убедиться в отсутствии отклонений от нормального поведения. Несмотря на новый подход к защите данных (а не периметра), решение не нашло большой популярности.

CASB – Cloud Access Security Broker

Инструмент контроля за облачными приложениями, ресурсами и сервисами. Он управляет тем, как происходит взаимодействие между облачными приложениями и внешним миром с помощью прокси и/или API-режима. Системы CASB могут разворачиваться как в локальной, так и в облачной среде, а также в гибридной комбинации с использованием локальных и облачных контрольных точек.

SDS – Software-Defined Storage

Программное решение, обеспечивающее хранение данных и управление ими. Основная отличительная возможность SDS – это виртуализация функции хранения, отделяющая аппаратное обеспечение от программного, которое управляет инфраструктурой хранения. В этом смысле SDS является развитием концепции программно-определяемой сети.

Какие виды СКУД бывают

Контроль доступа делится на автономные и сетевые виды по способу управления. Первый вариант легче монтируется. Для него не нужно прокладывать длинные кабельные линии и устанавливать централизованное управление с применением компьютеров. Такие устройства чаще всего используются в офисах.

Их минусом является невозможность хранить и накапливать информацию. Это значит, что они не смогут формировать отчеты, вести учет за перемещением работников и временем, которое они проводят на объекте. Помимо этого, в автономном СКУД нельзя заносить и своевременно убирать идентификационный код.

Системы управления доступом и контролем в сетевом типе находятся под управлением центрального компьютера. Он служит связующим звеном в работе периферийных устройств автоматической системы контроля. Также в таком варианте можно оперативно менять ключи доступа для устройств, преграждающих путь.

В отличие от автономного, этот вариант систематизирует и накапливает информацию о людях, которые посетили или ушли (уехали) с объекта. Кроме того, ПО централизованного компьютера позволяет контролировать трудовую дисциплину персонала и вести учет времени, которое они провели на работе. Этот тип контроля незаменим для объектов со сложной структурой и большим количеством сотрудников. Сетевая система скуд более многофункциональна и совершенна, чем автономная. Но и стоимость ее намного выше.

Преграждающее устройство

В эту категорию входят:

- турникеты;

- ворота и шлагбаумы;

- шлюзовые кабины;

- электромеханические или электромагнитные замки;

- электрозащелки;

- дорожные автоматические барьеры.

Такие устройства получают команды с контролирующего прибора и не дают зайти на территорию под охраной. Вход будет открыт только после предъявления специального ключа, брелка, карточки или метки. Монтировать такое оборудование должны специалисты. Можно доверить эту работу мастерам или фирмам.

Идентификатор

Таким устройством является ключ с заранее записанной на него информацией. Кроме того, идентификатором может быть даже трехмерное изображение лица, рисунок на сетчатке глаза или уникальный отпечаток пальца. Опознавательным знаком в охране служит также код, вводимый с клавиатуры.

Контроллер

Основной задачей этого прибора является принятие решений, программирование алгоритмов и принципов работы, обработка данных и хранение кодов в базе данных. Без контроллера невозможна нормальная работа всего остального оборудования. Он является своеобразным “сердцем” периферийных устройств. Если вдруг случаются аварии электросети, прибор продолжает питаться от внешнего блока резервного питания или собственного аккумулятора. Поэтому ему не страшны даже длительные отключения света.

Считыватель

Такое периферийное оборудование идентифицирует и расшифровывает код, который поступает к нему с брелка, карты или метки. Также считыватель может узнавать человека по сетчатке, особой присущей только пользователю форме лица или узорам на пальцах. В этом ему помогает встроенный биометрический доступ к сканеру. Для того чтобы защитить прибор от вандалов, выбирайте корпус из стали. Он обладает хорошей механической прочностью.

Производители СКУД

На отечественном рынке есть множество российских и зарубежных производителей, между которыми существует жесткая конкуренция. В лидерах находятся те, кто производит весь комплекс оборудования для монтажа СКУД. Определяющими среди потребителей являются качество и цена производимых контроллеров и программного обеспечения.

Из российских производителей самыми популярными по данным интернет — ресурсов Яндекса являются:

- Компания «PERco» с производственной базой в г. Санкт-Петербурге, реализует свою продукцию не только в России, но и в около 100 странах мира;

- Компания «Parsec», выпускающую продукцию под логотипом Parsec около 20 лет;

- Компания «IronLogic» работает на рынке оборудования СКУД более 10 лет, реализует свою продукцию в более чем 30 странах мира;

- Компания «Sigur» (ех Сфинкс);

- Компания «RusGuard»;

- Компания «Прософт Биометрикс»;

- Компания «Эра новых технологий».

Среди зарубежных производителей выделяются следующие:

- Компания «Hid Global» — крупнейший производитель на мировом рынке в отрасли безопасности;

- Компания «NedAp», производитель специализирующийся на радиочастотных бесконтактных идентификаторах с производством в Нидерландах.

- Компания «Suprema», корейский производитель, выпускающий биометрические устройства для СКУД;

- Компания «ZKTeco», выпускает весь комплект оборудования для систем доступа, но специализируется на биометрических компонентах идентификации, как любой китайский производитель реализует продукцию по низким ценам, но сохраняет при этом хорошее качество.

Некоторые рекомендации по приобретению и установке

Избежать ошибок при внедрении СКУД помогут следующие советы.

- Перед началом внедрения следует провести полное обследование объекта. Следует выбрать оптимальное расположение постов пропуска. Проход сотрудников должен быть свободным без создания очередей.

- Определиться с возможной интеграцией СКУД с другими системами безопасности. При ее наличии лучше сразу устанавливать сетевой вариант системы.

- Оборудование должно иметь конструктивное исполнение для нормального функционирования в климатических условиях данной местности. Это должно обеспечить сохранность узлов, например, от коррозии.

- Для обеспечения нормальной связи между элементами СКУД. Следует минимизировать влияние электромагнитного излучения находящихся вблизи силовых кабелей. Прокладку линий связи системы доступа следует проводить не ближе 0,5 м от них и пересекать строго под прямым углом.

- Перед монтажом необходимо проверить работу программного обеспечения. Система должна быть рассчитана на число работающих сотрудников, компьютер не должен виснуть при работе. Такая проверка сократит время на пусконаладочные работы.

- Предусмотреть возможность перегрева контроллера при большом потоке людей. Существуют методы доработки системы, повышающие ее устойчивость к перегрузкам.

- Необходимо установить аварийный источник питания. Нельзя исключать случаи непредвиденных вариантов функционирования.

- Исполнительные устройства пропуска (турникеты) не должны быть сомнительного качества. Они обязаны быть изготовлены из качественного материала и стабильно функционировать.

- При заказе партии пропусков следует убедиться в их соответствии с устанавливаемой системой доступа. Количество следует заказать с учетом возможных потерь и повреждений.

В условиях острой конкуренции всегда существует риск совершения действий, которые могут навредить развитию бизнеса. Система контроля и управления доступом охраняет его от попыток создания проблем нормальному процессу функционирования. Рынок может предложить системы разного уровня сложности

Важно правильно сориентироваться во всем многообразии СКУД и выбрать самую экономичную и одновременно надежную в эксплуатации

Технические средства для управления движением персонала и посетителей

Мы уже немного рассказывали о технических частях СКУД. Теперь можно разобраться с ними подробнее и рассмотреть их возможности и характеристики.

Электронные и биометрические идентификаторы пользователя

Самым распространённым подходом к организации идентификации были и остаются пластиковые карты контроля доступа.

Вот такие метки могут использоваться в качестве идентификаторов

Вот такие метки могут использоваться в качестве идентификаторов

Они могут использовать различные методики считывания данных: штрих-код, магнитную ленту или интеллектуальную систему. Также многие компании используют электронные таблетки — миниатюрные микросхемы, облачённые в металлический корпус. Это Touch Memory, или контактная память.

Простейшая карта контроля доступа с чипом

Простейшая карта контроля доступа с чипом

Простейший вариант контактной памяти вы, возможно, используете ежедневно — это ключ от домофона, с помощью которого можно пройти в свой подъезд.

Очевидная уязвимость таких идентификаторов — возможность кражи, утери или клонирования. Более надёжный способ идентификации определённого человека — биометрический контроль доступа.

Сетчатка глаза является уникальной особенностью каждого человека

Сетчатка глаза является уникальной особенностью каждого человека

В отличие от электронных физических идентификаторов здесь считываются уникальные особенности самого человека. Самые распространённые — сканер отпечатков пальцев или сетчатки глаза. Это статические методы, которые используют неизменяемые характеристики человека.

Отпечатки человека также не могут быть у двух разных людей

Отпечатки человека также не могут быть у двух разных людей

Более сложные системы используют динамический тип идентификации, когда учитываются поведенческие и изменяемые характеристики человека — подпись, речь, свойства набора с клавиатуры.

Электронные идентификаторы просты в монтаже и стоят недорого, в отличие от более надёжных биометрических типов.

Считыватели

Считыватели, или ридеры, предназначены для чтения данных с идентификаторов с дальнейшей передачей информации контроллеру.

Считыватели имеют много разных реализаций

Считыватели имеют много разных реализаций

Его тип зависит от выбранного метода идентификации. Самый простой пример считывателя — домофон, на котором есть посадочная зона для ключа, которая и является считывателем. В более сложных механизмах используются магнитные считыватели, сканеры отпечатков пальцев и сканеры сетчатки.

Контроллеры

По сути контроллер является главным звеном, решающим, пропускать посетителя в зону или нет.

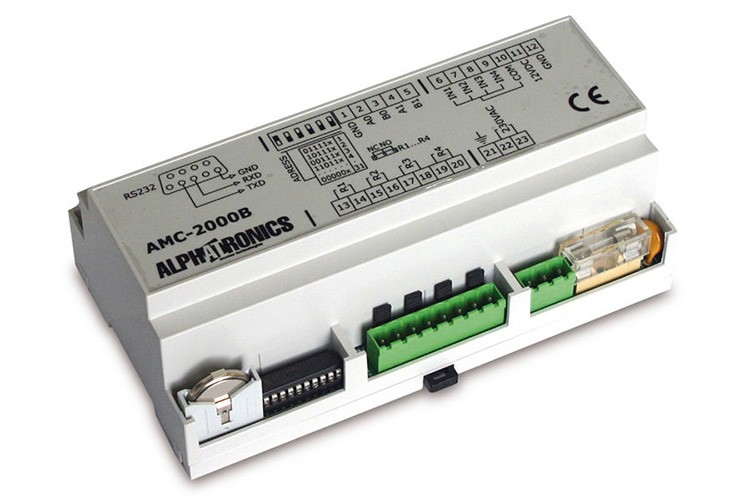

Контроллер — полностью электронное устройство с собственной памятью и зачастую автономным питанием

Контроллер — полностью электронное устройство с собственной памятью и зачастую автономным питанием

Это отдельный электронный блок, который может быть использован отдельно либо интегрироваться в одно из исполнительных устройств. Контроллеры управляют открытием и закрытием замков, обработкой сигналов от считывателей, сверку кодов идентификаторов с имеющимися в базе. Контроллеры могут быть автономными или входить в состав СКУД.

Исполнительные устройства — замки, турникеты, шлюзовые кабины

Самый простой тип исполнительного устройства выражается в обыкновенных электронных замках.

Турникеты постепенно осовремениваются и совершенствуются

Турникеты постепенно осовремениваются и совершенствуются

Открытие может происходить удаленно с поста или на более близких дистанциях с помощью специального ключа. Также вместе с такими замками могут быть использованы магнитные карты или контактная память.

Шлюзовые кабины обычно используются для интеграции входных групп в здание

Шлюзовые кабины обычно используются для интеграции входных групп в здание

Турникеты тоже являются исполнительным устройством. Они могут быть поясными или полноразмерными. Механизм турникета реализован таким образом, чтобы через него мог пройти всего один идентификатор за раз. Шлюзовые камеры в основном применяются на объектах с повышенным уровнем секретности и безопасности. А ворота и шлагбаумы — для организации контролируемого проезда автомобилей.

Программное обеспечение СКУД

Реализаций программных комплексов систем контроля доступа много. В основном компании, занимающиеся разработкой СКУД, предоставляют готовые комплекты оборудования и написанного под него программного обеспечения.

Пример работы программы СКУД

Пример работы программы СКУД

В общем, на СКУД и вовсе не может быть использовано какое-либо программное обеспечение. Оно нужно лишь для более удобного контроля, сбора информации, аналитики и прочих удалённых возможностей.